Módulo 15: Caso de Uso II

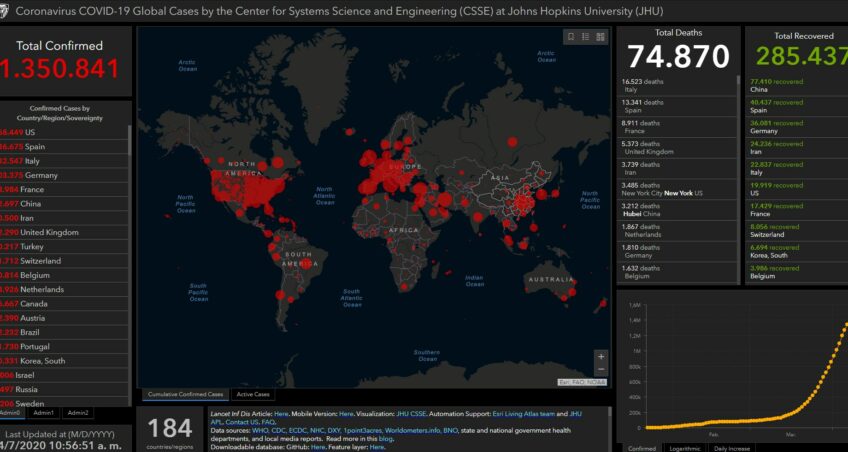

El objetivo principal de este módulo es realizar un caso práctico final orientado a la consolidación de conocimientos adquiridos en módulos anteriores, aunque complementando el análisis descriptivo y predictivo de datos mediante el enfoque especial de las series temporales. La motivación principal consiste en fortalecer el manejo de un tipo de datos que, gracias a la implantación de sistemas IoT, redes de sensores y cualquier flujo de datos en el que la componente tiempo es determinante, se está trabajando en multitud de proyectos en diferentes dominios como: Industria 4.0, Agricultura de Precisión, Medicina, Sostenibilidad, Ciudades Inteligentes, etc.

Leer más